Vulnerability Management è già stato detto molto, e io stesso ne ho già parlato più volte qui, ma, indubbiamente, la gestione delle vulnerabilità è ancora un grosso problema nella maggior parte delle aziende.

Si parla tanto di Zero Trust Architecture (ZTA), ma pare che il concetto di Assume Breach Design non sia ancora stato formalizzato. O, almeno, una ricerca su Google non mi da risultato.

È tempo di tornare a parlare del mondo ICS/OT perché ha delle peculiarità che ne influenzano processi e strumenti. Per prima cosa raggrupperei questo vasto mondo in categorie: sistemi localizzati all’interno di un’area ridotta (edificio, campus) sistemi distribuiti geograficamente ma accessibili tramite reti protette/dedicate (spesso i sistemi SCADA rientrano in questa tipologia) sistemi distribuiti geograficamente e collegati ad Internet senza possibilità di controlli aggiuntivi (spesso i sistemi IoT rientrano in questa tipologia).

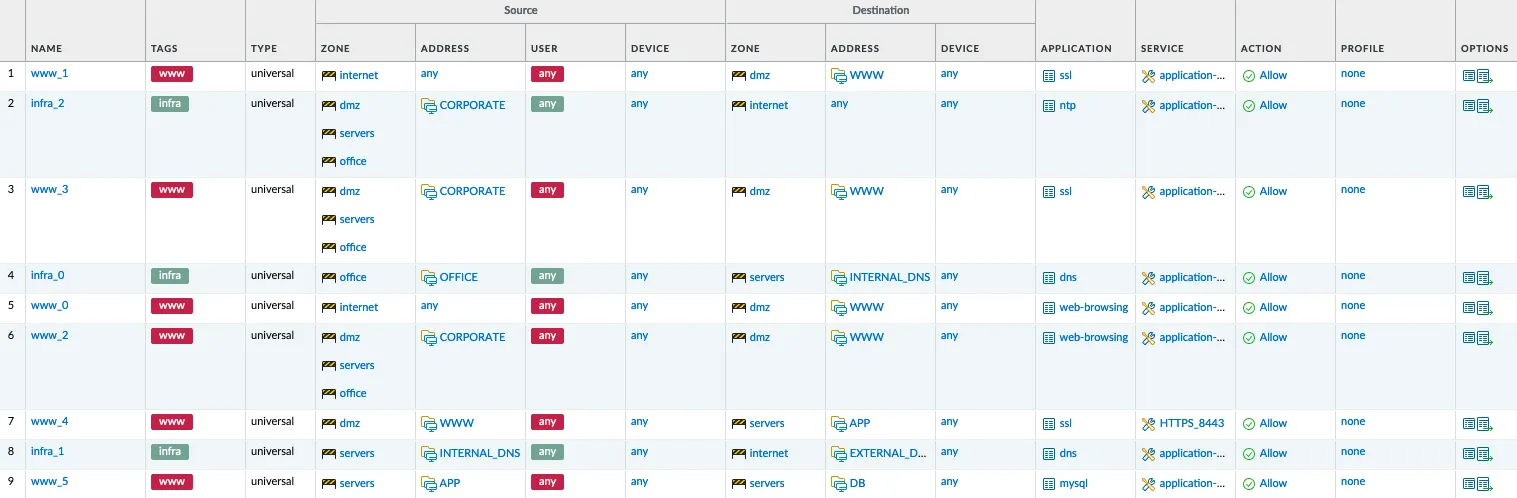

Sono passati circa 6 anni dall’evento Automate IT² organizzato da me e Gabriele Gerbino. Durante l’evento Xavier Homes aveva presentato un caso che mi aveva affascinato. Oggi lo potremmo chiamare: Firewall as Code.

Questo libro è nato dall’esperienza dei due autori nel portare simulazioni di incidenti di sicurezza nelle aziende. Gli scenari descritti nascono sempre da casi reali, modificati per renderli irriconoscibili e allo stesso tempo fruibili come tabletop exercises.

Web Archive è un servizio online (non-profit) che da tempo immemore registra i vari siti web archiviandoli in maniera praticamente permanente in modo che chiunque possa analizzare la storia e le modifiche di uno specifico sito Internet.

Non riuscivo a trovare un titolo adatto per questo post, nel quale cerco di raccogliere diversi spunti che mi sono arrivati negli ultimi giorni e che ho pianificato, prima o poi, di parlarne assieme a Rocco Sicilia.

Qualche giorno fa è salita alle cronache la notizia di un data breach di Facebook : 553 milioni di utenze diffuse nella rete nel 2019. La notizia ha fatto scalpore perché quel data breach, che prima era disponibile a pagamento, è ora disponibile a chiunque gratuitamente

Riflettevo con amici e clienti sulla sicurezza dei dispositivi: essa riguarda tutti noi, chi li produce, chi li usa, sia in ambito privato che aziendale. Come spesso mi accade, mi trovo a parlare di argomenti passando per quello “paranoico”.

Lo scorso 3 Marzo il CSIRT (Computer Security Incident Response Team) italiano ha emanato un bollettino con il quale notificava di aver rilevato lo sfruttamento di vulnerabilità gravi di Microsoft Exchange.