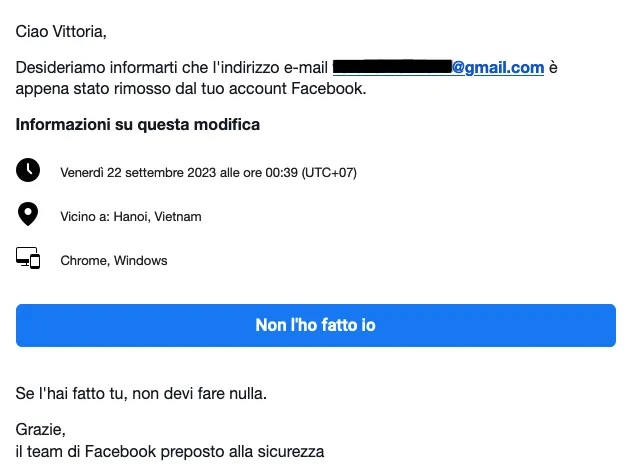

Questa è la storia di Vittoria (nome di fantasia, da qui V). Qualche giorno fa V mi chiama per un’emergenza: il suo account Facebook è stato rubato da Nhang (nome di fantasia, da qui N).

In questo articolo vediamo un primo esempio per effettuare dei comandi massivi con Ansible su dispositivi Cisco IOS. Utilizzeremo il laboratorio “Cisco Legacy Core-Access topology” preconfigurato, a disposizione nel repository DevNetOps course material:

Ansible è distribuito come modulo Python installabile tramite PIP. L’installazione è banale, ma merita alcune considerazioni. Generalmente il automation host, ossia il sistema dal quale partono tutti gli script di automazione, è uno dei sistemi più critici all’interno di un’infrastruttura.

Il primo passo per lavorare in ambito IT oggi, è quello di avere un laboratorio. EVE-NG (precedentemente UNetLab) può essere usato per laboratori in ambito network, network security e automation.

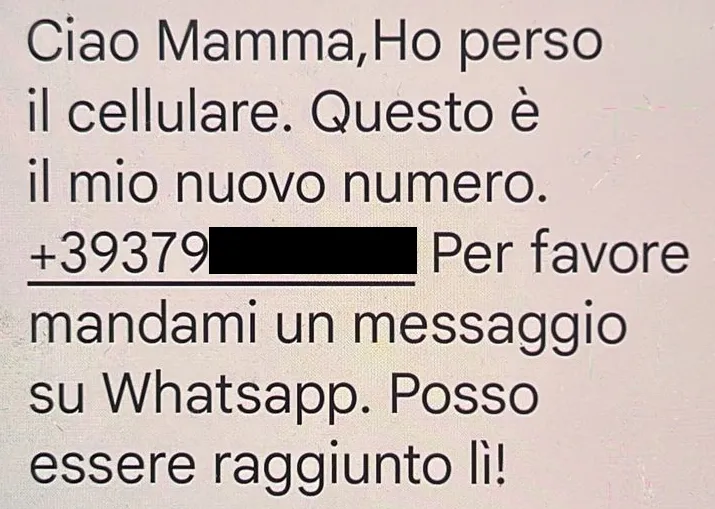

Questo post racconta un tentativo di frode tramite SMS e chiamata vocale con voce falsa, ai danni di una persona anziana. Sebbene questo tipo di frode non sia una novità, il modo in cui è stata realizzata merita un approfondimento.

Operare su un data center (DC) o su un backbone di un Internet Service Provider (ISP) coinvolge tipicamente una quantità significativa di sforzo umano, con costi operativi spesso trascurati. Tuttavia, questi costi possono essere ottimizzati sfruttando il potere dell’automazione per gestire in modo efficiente compiti semplici e ripetitivi.

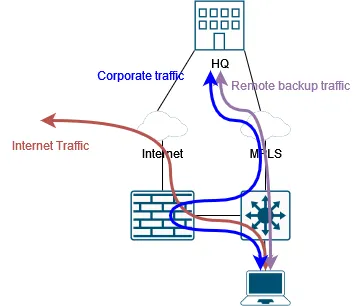

Solitamente adotto un’architettura di rete semplice per due principali motivi. Sono facili da diagnosticare/risolvere Gli ingegneri successivi possono facilmente comprenderle e gestirle. Con queste regole in mente, di solito installo firewall in linea, il che significa che il traffico viene instradato attraverso un firewall posizionato “sul percorso”:

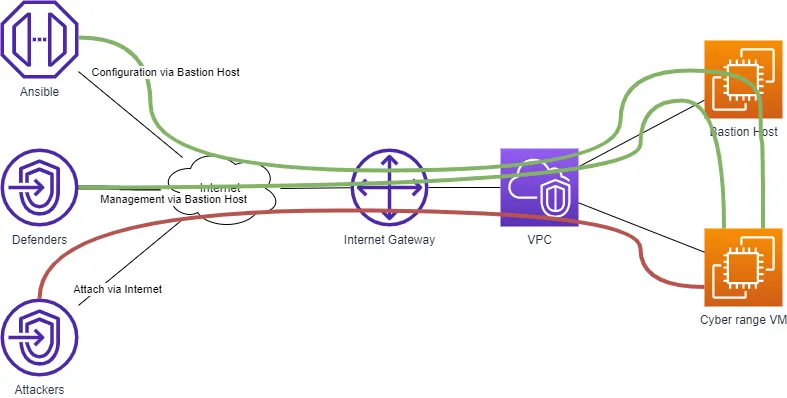

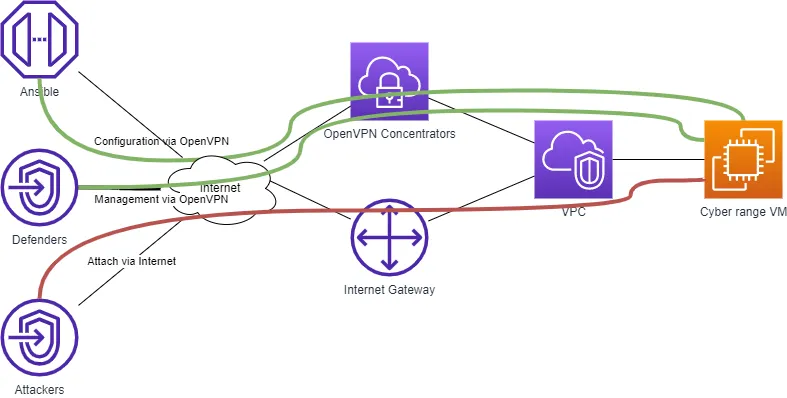

Questa è la terza parte della mia panoramica sull’IaC basata su un esperimento personale: la costruzione di un Cyber range utilizzando il paradigma IaC. Qui trovi la prima e la seconda parte.

Questa è la seconda parte della mia panoramica su IaC basata su un esperimento personale: la costruzione di una Cyber range utilizzando il paradigma IaC. Ecco la prima e la terza parte.

Questa è la prima parte della mia panoramica di IaC basata su un esperimento personale: la creazione di una Cyber range utilizzando il paradigma di IaC. Ecco la seconda e la terza parte.