Automating Threat Intelligence series

4 Maggio 2025

Tentata frode tramite SMS e voce fake

Questo post racconta un tentativo di frode tramite SMS e chiamata vocale con voce falsa, ai danni di una persona anziana. Sebbene questo tipo di frode non sia una novità, il modo in cui è stata realizzata merita un approfondimento. L’articolo vuole essere divulgativo e comprensibile, in modo da aumentare la consapevolezza nei non addetti ai lavori.

Ringrazio in particolare l’amico che mi ha permesso di vivere e analizzare questo tipo di attacco.

I fatti

La madre (da qui M) di un amico (figlio di M, da qui F), riceve alle 12:32 un SMS che sembra una banale truffa:

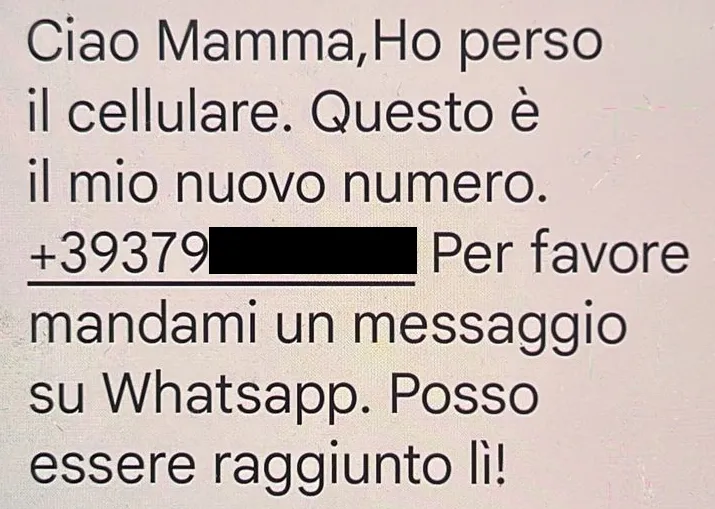

Ciao Mamma,Ho perso il cellulare. Questo è il mio nuovo numero. +393791234567 Per favore mandami un messaggio su WhatsApp. Posso essere raggiunto lì! ( Allegato 1 )

Dovremmo essere addestrati a non credere a questo tipo di SMS, tuttavia il mittente del messaggio riporta nome e cognome di F. Questo dettaglio lo rende più credibile.

Anomalie:

- Come mai un nuovo numero di telefono appare già nella rubrica di M?

- Come mai M deve usare WhatsApp invece di un SMS o di una semplice e più comoda telefonata?

Comprensibilmente, pochi minuti dopo, M risponde al messaggio via SMS, con una conferma. Quasi istantaneamente M riceve una telefonata dall’aggressore (da qui A). Il numero mittente è sempre +393791234567 ma il telefono lo visualizza con il nome di F. La voce al telefono è quella di F, che afferma che ha perso il telefono cellulare, detta il nuovo numero e riattacca.

Anomalie:

- Come mai la telefonata è un semplice monologo di F?

Fortunatamente di lì a poco F si reca a casa di M, comprende la situazione e mi chiama per un consiglio. L’attacco viene fermato e le persone coinvolte vengono rese consapevoli e messe in sicurezza.

L’analisi

L’attacco ha attirato la mia attenzione per due fatti estremamente rilevanti che lo rendono estremamente credibile ed efficace:

- L’uso della voce di F.

- Il numero di cellulare che viene mostrato dal telefono con nome e cognome di F.

Analizzando indirettamente le varie evidenze lasciate da A, ho notato che la rubrica di M conteneva due voci di F: la prima corretta, salvata sul cellulare, la seconda falsa salvata su Gmail. Essendo il cellulare un Android, la rubrica visualizzata da M è la somma degli elementi locali e di quelli provenienti da Google. A meno di indagini specifiche, gli elementi appaiono identici. Analizzando meglio l’elemento falso, ho notato che è stato creato pochi istanti prima del primo SMS.

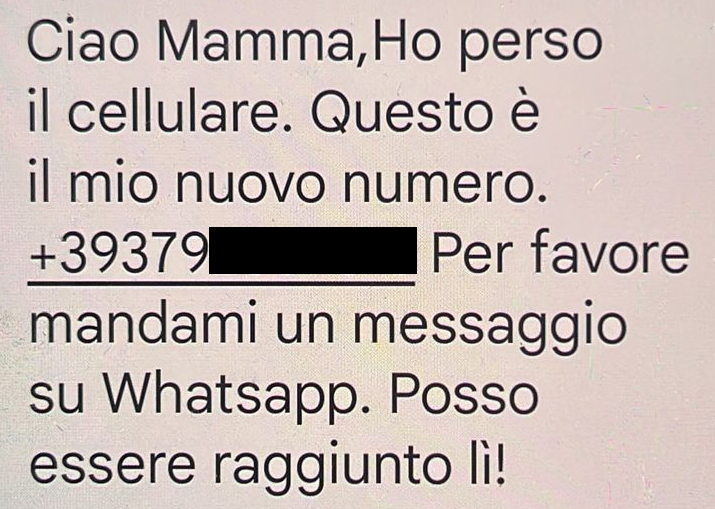

Entrando su Gmail è possibile vedere gli ultimi eventi ([allegato 2](gmail.png “Evidence 2)):

Vediamo che:

- I primi due in lista riguardano me che faccio login.

- Quello denominato “Dispositivi mobili” viene effettuato in prossimità dell’attacco (purtroppo i dettagli non mi hanno permesso di comprendere esattamente quando).

- I due seguenti (Richiesta autorizzata) sono relativi ad applicazioni che chiedono l’autorizzazione (tramite OAuth2) all’accesso ad una parte dei dati di Google. Ipotizzo che siano delle applicazioni (siti web o installate su telefono) che hanno necessità di usare i dati di Google, ad esempio: applicazioni per la gestione della rubrica, dei calendari, ma anche WhatsApp stesso che desidera effettuare il backup.

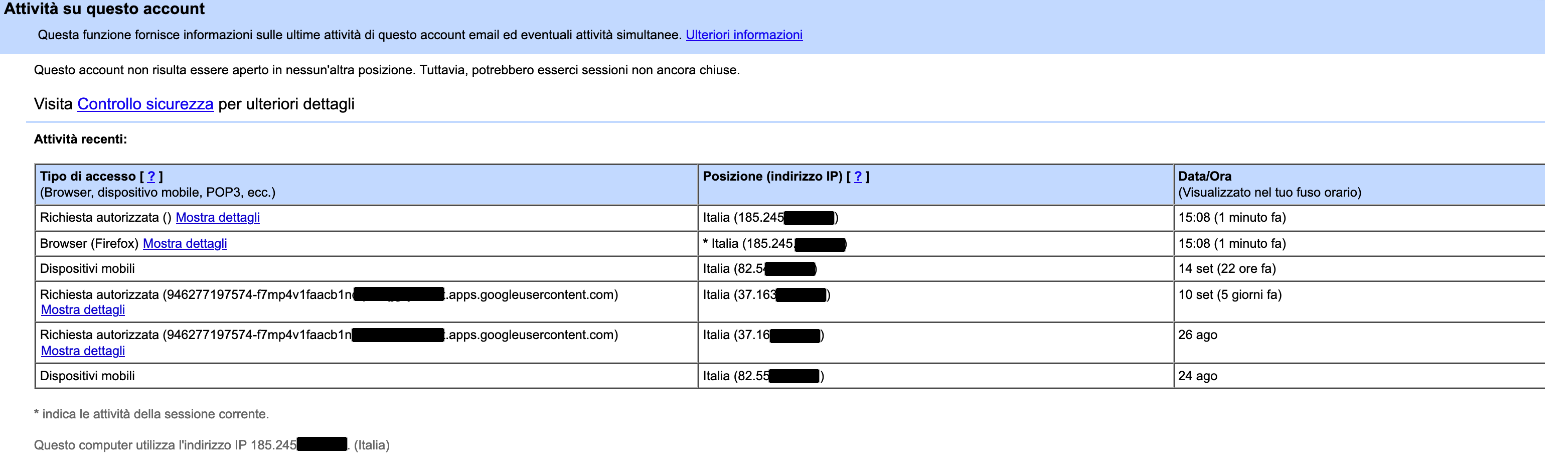

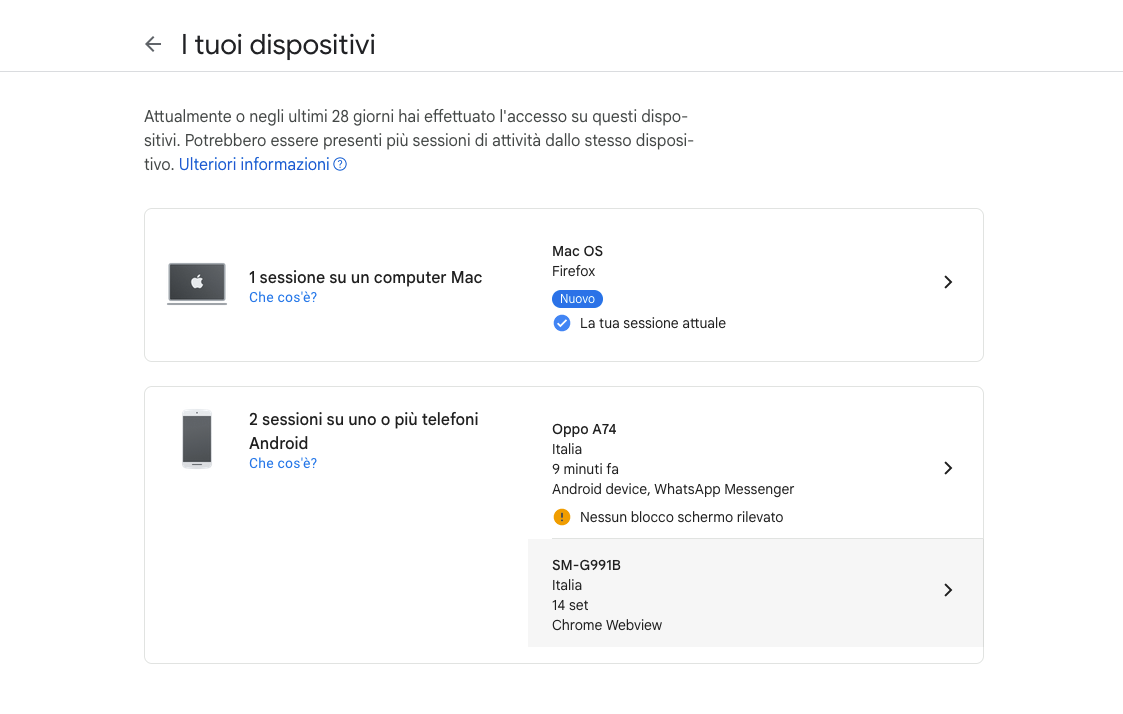

Nella gestione dell’account Google è possibile verificare quali sessioni sono attive, e in particolare quali dispositivi sono connessi ( allegato 3 ):

Vediamo che:

- La sessione Firefox su Mac riguarda me.

- Il primo cellulare (Oppo) è quello di M.

- Il cellulare SM-G991B riguarda la sorella di F (da qui S). In particolare vediamo che S ha fatto un’attività sull’account Google proprio il giorno dell’attacco, tramite Chrome Webview.

Da cui in poi purtroppo i dati di Google non ci sono abbastanza di aiuto. Verificando remotamente il cellulare di M, non ho trovato nulla di anomalo; mentre trovo che l’attività del cellulare di S proprio il giorno dell’attacco sia una coincidenza molto interessante.

Mettere in sicurezza

L’analisi ci dice che:

- L’account di M è stato violato, poiché è stata aggiunta una voce falsa in rubrica. Possiamo dare per violati tutti i dati associati a Google. Nel caso specifico sono: rubrica, Google Drive, posta elettronica.

- Probabilmente l’attacco è partito dal cellulare di S, quindi lo stesso discorso vale anche per il suo account Google.

La messa in sicurezza richiede:

- che le persone coinvolte (M, F, S) siano consapevoli di quanto accaduto e sappiano identificare attacchi ancora più realistici, che saranno possibili grazie ai dati rubati dai due account Google;

- di cambiare le password dei due account Google;

- di attivare un’autenticazione a più fattori (o MFA);

- di cancellare tutte le sessioni attive;

- di rimuovere tutte le applicazioni collegate;

- di mettere in sicurezza tutti gli account che hanno la stessa password degli account Google, che siano collegati agli stessi, o che siano usati all’interno dei dispositivi potenzialmente compromessi.

Nel caso specifico i cellulari venivano usati principalmente come cellulari. Ho tirato un sospiro di sollievo quando ho compreso che non erano presenti applicazioni bancarie.

L’attacco

Risulta ora chiaro come è stato strutturato l’attacco:

- Mediante una compromissione dell’account Google (via applicazione, vulnerabilità o furto di credenziale), l’attacker crea una voce falsa nella rubrica del bersaglio.

- L’attacker crea un audio falsificando la voce di un parente del bersaglio.

- L’attacker invia una serie di SMS esca, cercando di spostare la conversazione su WhatsApp.

- Alle persone che rispondono via SMS (e presumibilmente anche a quelle che rispondono via WhatsApp), l’attacker telefona al bersaglio utilizzando l’audio precedentemente creato.

- L’attacker cerca di convincere il bersaglio che c’è una situazione di emergenza e che ha bisogno di denaro, da inviargli tramite bonifico bancario.

Se l’attacco di cui sono stato testimone è stato bloccato, una breve indagine mi ha portato a capire che in questo momento è estremamente diffuso e che alcuni genitori anziani sono purtroppo caduti nella trappola perdendo diverse migliaia di Euro.

Lesson learned

Le attuali tecnologie di Deep-learning che permettono di creare file audio con la voce di terzi, sono estremamente pericolose. Telefoni non aggiornati e applicazioni non sicure forniscono agli attacker strumenti che gli permettono di creare false identità in modo molto semplice ed efficace.

Dobbiamo aspettarci attacchi ancora più complessi, dove le telefonate non sono più semplici monologhi ma vere e proprie conversazioni.

Dobbiamo essere in grado di identificare anomalie ed effettuare test di controllo per capire se la persona che comunica digitalmente con noi è chi dice di essere o se sta semplicemente impersonando qualcun altro basandosi su informazioni reperibili semplicemente su Internet.

Dobbiamo comprendere che dal momento che la vita digitale si mescola con la vita fisica, ci vuole lo stesso livello di attenzione: se guidare per strada richiede una patente e attenzione, “guidare” un cellulare che contiene l’accesso al conto corrente richiede altrettanta consapevolezza e attenzione. Risparmiare e usare cellulari obsoleti, non aggiornati o installare per curiosità qualsiasi cosa passi sullo schermo, NON è una buona idea e può avere degli impatti anche pesanti.

In questo caso è andata bene, in altri che ho vissuto l’attacco è andato a buon fine e il conto corrente è stato svuotato.